La pesadilla del celular robado o extraviado es una realidad para miles: solo el año pasado, 120.000 aparatos desaparecieron en España. Pero la culpa, a menudo, no es solo del ladrón. Expertos alertan que, entre robos y ciberataques, somos nosotros quienes, por descuido, facilitamos el acceso a nuestra vida digital. Este artículo desmenuza cómo blindar nuestro dispositivo antes de que sea tarde y qué hacer, paso a paso, para mitigar el desastre una vez que el «aparato» vuela. Desde activar la localización y borrar contenido a distancia, hasta el «olvidado» código PIN y la biometría, pasando por la gestión de apps y el cuidado con el Wi-Fi público. La clave está en la prevención y la acción rápida, o la factura puede ser mucho más que el precio del teléfono.

Meter la mano en el bolsillo y sentir el vacío. El del pantalón, el de la campera, el del abrigo… Y no está. El corazón, ¿cómo no?, se acelera. La angustia se instala, fría y rápida. Una angustia que podría ser menor si uno, precavido, tiene a mano el código IMEI, esa especie de DNI digital del aparato. Porque la cruda verdad es que en la era de la conectividad total, nuestros celulares son un blanco fácil.

El año pasado, solo en España, se volatilizaron 120.000 celulares, según cifras del Ministerio del Interior. Una cifra que, a decir verdad, nos interpela. ¿Estamos haciendo todo lo posible para proteger nuestra vida digital? Existen, claro, herramientas y funcionalidades que prometen «blindar» nuestros equipos y facilitar su localización. El problema, como siempre, es que deben aplicarse antes de que llegue lo irremediable. Y ahí, estimados lectores, es donde la mayoría de nosotros pifia. Este es el objetivo de este «manual de supervivencia» digital: no lamentar cuando sea tarde.

Pero no nos engañemos, el robo físico es solo una parte del drama. La otra, silenciosa y rastrera, se llama malware. Podemos infectar nuestros celulares con algún programa malicioso (o malware, para los que hablan en inglés y no quieren traducirlo) con la misma facilidad con la que bajamos un jueguito inocente, o si no somos precavidos al descargar contenido o instalar aplicaciones. Así lo advierte Héctor Paredes, profesor en el grado de Ingeniería del Software en U-Tad. Paredes, sin vueltas, sentencia: «Los móviles son muy seguros. Si hay una grieta es porque la hemos abierto nosotros: los virus pueden acceder por clicar en el enlace fraudulento de un SMS o de un correo electrónico». A confesión de parte, relevo de pruebas, dirían los abogados. Parece que el problema no siempre está afuera, ¿no?

Conviene, entonces, conocer a fondo las prestaciones que hoy nos ofrecen estos pequeños cerebros de bolsillo, recomienda Martín Vigo, fundador de Triskel Security, empresa de ciberseguridad. Vigo subraya que «los dispositivos cuentan con muchas herramientas para blindar nuestro terminal: desde algo básico, como el código PIN, al control exhaustivo de las aplicaciones que descargamos. Y están disponibles en los dos sistemas operativos más extendidos en el mundo: iOS de Apple y Android, que pertenece a Google». La información está, la tecnología también. ¿Y nosotros? ¿Nos hacemos cargo de nuestra propia seguridad?

Qué hacer cuando el celular «voló»: Primeros auxilios digitales

En caso de pérdida o robo, la buena noticia es que los celulares actuales no nos dejan tirados. Tienen varias herramientas para intentar recuperarlos y, lo que es aún más importante, proteger todo nuestro contenido personal. Los expertos aconsejan seguir estas pautas al pie de la letra. Porque aquí, cada segundo cuenta.

No lo pierdas de vista (aunque ya no lo tengas): Activar la localización

Hoy, por suerte o por desgracia, nuestros celulares pueden ser localizados y manipulados a distancia. Pero ojo, esto solo funciona si la función se activa previamente. Lo primero es ubicarlo, y para eso, tanto iPhone como Android ofrecen sistemas integrados de localización. Se puede acceder desde otro dispositivo o, en el caso de Android, desde la cuenta de Google; en iPhone, vía iCloud.

Estas opciones se activan en Ajustes. En iPhone se llaman «Buscar» o «FindMy». En Android, «Find My Device» o, en versiones más recientes, «FindHub». La pregunta es: ¿cuántos de nosotros lo tienen realmente activo? A pensarlo.

Borrar el contenido: La limpieza profunda a distancia

Una vez activado el modo «Encontrar el dispositivo», se puede solicitar a distancia el borrado de todo el contenido. Esto es crucial para que el ladrón no acceda a nuestra información privada y, en algunos modelos, incluso permite inutilizar el terminal. Un detalle no menor: en muchos casos el celular debe tener conexión a internet para poder ejecutar el borrado. Y aquí viene el «pero»: dependiendo del fabricante, una vez borrado, el dispositivo podría no poder localizarse más. En iPhone con iOS 15 o posterior, la función «Buscar» sigue funcionando incluso después del borrado si no se elimina de la cuenta. En otros sistemas, esta opción es un «veremos». Para evitar sorpresas, lo mejor es consultar con el fabricante. ¿Y la copia de seguridad? Vital, solo se podrá rescatar lo que se haya guardado en la nube. Hoy todos los sistemas operativos permiten alojar el contenido bajo clave en sus servidores. En iOS hay que entrar en Ajustes, pulsar en el nombre del usuario o en Apple ID y entrar en iCloud para gestionar qué contenidos del teléfono se sincronizan automáticamente. Android cuenta con dos nubes, la de Google (que se gestiona desde Ajustes, clicando en Google y Copia de seguridad), y la del fabricante (Samsung Cloud, Xiaomi Cloud, entre otras). Que no te agarre desprevenido.

Denunciar: Poner los puntos sobre las íes

No hay que quedarse de brazos cruzados. Reportar el robo a la compañía telefónica y a la policía es un paso indispensable. De esta forma, se deja constancia legal de que cualquier uso indebido de aplicaciones o accesos a cuentas personales o bancarias desde ese dispositivo fue fraudulento. Además, la ubicación del celular, si se pudo obtener, es un dato de oro para la policía.

Al momento de la denuncia, las fuerzas de seguridad pedirán el famoso código IMEI, y también lo hará el operador para bloquear el aparato. El IMEI es un número de 15 dígitos que funciona como el DNI de cada terminal. Viene en la caja del teléfono. Si la caja ya fue al tacho, se puede obtener marcando *#06# en el teclado. Aparecerá el número y su traducción a código de barras. Si tampoco lo guardaste, el fabricante, con suerte, podrá proporcionarlo. Parece obvio, pero ¿cuántos tienen ese número a mano?

Al pulsar *#06# aparecerán en la pantalla varios números y su traducción a código de barras.

- – EID (Embedded identity document o documento de identidad integrado): EID identifica la eSIM en los teléfonos compatibles. Su adopción es alta pero no universal.

- IMEI 1: para la SIM física

- IMEI 2: si el teléfono tiene doble SIM

Cambiar las contraseñas: Un paso obvio, pero muchas veces olvidado

Es vital, una cuestión de vida o muerte digital, modificar las claves de todas las cuentas activas en el celular: correo electrónico, redes sociales, aplicaciones bancarias. Los proveedores de estos servicios suelen tener mecanismos para recuperar las cuentas si se olvidan las contraseñas. Pero no hay que confiarse. La velocidad aquí es clave.

Actuar con rapidez: El reloj corre

Los primeros minutos después del robo son oro. Los ladrones saben que ese tiempo es su ventana para apagar el dispositivo o desconectarlo de internet, impidiendo cualquier intento de recuperación. Para achicarles el margen de maniobra, los expertos sugieren:

- Impedir el acceso al centro de control cuando el celular está bloqueado. Por defecto, al deslizar el dedo por la pantalla bloqueada, aparece la parrilla desde la que se activa el Wi-Fi o el Bluetooth. Para eliminar esta posibilidad (y la tentación del ladrón de apagarlo), hay que ir a Ajustes, Face ID y código, y desactivar la casilla Centro de control. Simple, ¿no? Pero ¿cuántos lo hacen?

- Los dispositivos Apple y muchos de Samsung ofrecen la posibilidad de activar la función que retrasa una hora la ejecución de funcionalidades. Es decir, si el ladrón intenta cambiar la huella de acceso, el celular se tomará una hora para ejecutarlo, dando tiempo al dueño a intentar localizarlo y manipularlo a distancia. Una jugada inteligente.

- Si el celular se roba mientras está desbloqueado, los ladrones tienen vía libre a las aplicaciones. En iOS no hay apps de terceros que bloqueen arbitrariamente el acceso a otras apps del sistema; desde iOS 18 se puede bloquear u ocultar apps de forma nativa con Face ID o código. En Android, muchos fabricantes ofrecen «App Lock» o «Carpeta segura» sin necesidad de apps de terceros. Hay que usarlas.

Mantener a salvo el celular y su contenido: La prevención, el mejor antivirus

Tanto lo que atesoramos en el celular como lo que guardamos en la tarjeta SIM puede protegerse de manera sencilla. Tan sencilla que a veces lo olvidamos. Sigamos los consejos de los especialistas, que para algo están.

Cómo proteger el contenido del dispositivo

Un número para dificultar el acceso. Todo lo que se guarda en la memoria del celular se puede salvaguardar con el código de acceso, también conocido como código de bloqueo. Puede ser de cuatro a seis cifras, o un código alfanumérico, según el sistema operativo. Un obstáculo inicial, pero que muchos, por comodidad, subestiman.

Tú eres tu contraseña. Los celulares Android permiten sustituir el código de acceso por un patrón que se dibuja con el dedo. Existe la opción de que el teléfono no refleje el patrón dibujado, para que no sea visible para ojos ajenos. Y después está la prueba biométrica, que se basa en el reconocimiento único de tus rasgos físicos: huellas dactilares y rostro son los más habituales. Este sistema, la verdad sea dicha, aporta ventajas frente al clásico PIN:

- Evita que los usuarios deban recordar contraseñas, una tortura para muchos, o que los estafadores se hagan con el código mediante algún engaño como el phishing.

- Es accesible a todos, pues no requiere más que mirar a la pantalla o apoyar un dedo.

- Tanto Android como iOS permiten la opción biométrica por la que el dispositivo solo se desbloquee cuando se mira con los ojos abiertos. Esto añade una capa más de seguridad que no está de más.

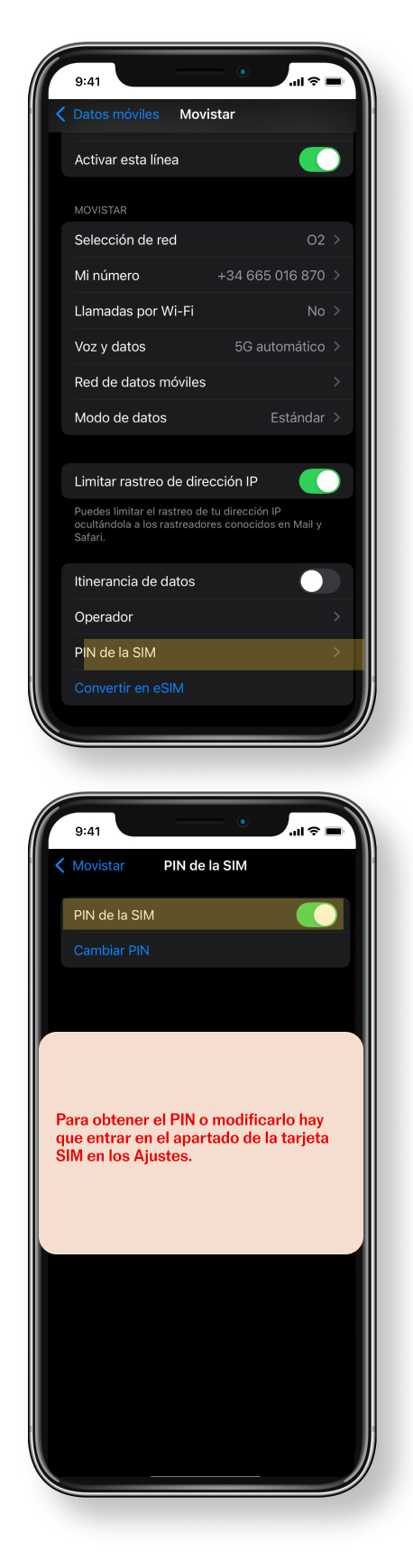

Cómo proteger el contenido de la tarjeta

El olvidado PIN. El PIN de la SIM bloquea el uso de la línea para llamadas y datos hasta que se introduce. No cifra el contenido de la SIM o e-SIM (un nuevo tipo de tarjeta fija que ya incorporan muchos celulares y permite gestionar varios números). Pero al menos, quien quiera acceder a la tarjeta, deberá teclearlo. Este número de seguridad de cuatro cifras es, en opinión de Vigo, «el gran olvidado por los usuarios». Y agrega, con razón, que «muchas tarjetas no lo llevan por defecto y a muchos usuarios se les olvida activarlo». Para configurarlo hay que acceder a Ajustes, Datos móviles y Red móvil o Seguridad, dependiendo del sistema operativo. Un descuido que puede salir caro.

Una vez configurado el número, el mayor riesgo es, claro, olvidarse de él. Por suerte, hay varios métodos para recuperarlo:

- El número PIN figura en el soporte plástico donde se entrega la tarjeta SIM. ¿Lo guardaste?

- En caso de no conservar el soporte plástico, se puede obtener en el área de cliente de la página web del operador o llamando al servicio técnico.

Modificar el PIN. Una vez recuperado el PIN, se puede cambiar por uno más sencillo de recordar. Para hacerlo, hay que entrar en el mismo apartado: Datos móviles, Red móvil o Seguridad, dependiendo del sistema operativo. ¡A no ser vago!

Tener a mano el PUK. Si el número PIN se introduce tres veces de manera errónea, la tarjeta SIM se bloquea. Ahí entra en juego el código PUK, un número de ocho dígitos para desbloquearla y establecer un nuevo PIN. El PUK está impreso en el mismo soporte plástico que el PIN. Algunos operadores también permiten visualizarlo desde el área de clientes, su aplicación, o llamando al servicio de atención al cliente o yendo a la tienda física. En todos los casos, se solicitará la comprobación de la identidad. Mejor tenerlo a mano, antes que una rabieta.

¿Por qué conviene proteger los datos en la nube?

Tener una copia en la nube de lo que contiene el dispositivo ayuda a recuperarlo en caso de pérdida del terminal, señala Paredes, de U-Tad. “Es cómodo, porque si cambias de móvil puedes acceder de nuevo a todo tu contenido”, señala.

Tiene un punto débil. Si alguien con malas intenciones consigue la clave de acceso, el contenido queda expuesto. “Fue lo que pasó hace más de una década a varias actrices de Hollywood, como Jennifer Lawrence, a las que los hackers robaron fotos de su iCloud para venderlas por bitcoins”, relata el experto.

La autenticación multifactor ofrece una capa más de seguridad. Consiste en que, además de la contraseña, cada vez que el usuario se conecte, el sistema envía un código por SMS o correo electrónico. Las nubes de Google o Apple ofrecen este servicio, pero también existen aplicaciones específicas para recibir un código cada vez que el usuario se conecta a la nube o de manera aleatoria.

Es importante mantener el sistema operativo actualizado, ya que las nuevas versiones contienen información al día sobre las amenazadas más recientes.

Los riesgos de las aplicaciones: ¿Amigas o enemigas?

Contrario a lo que muchos creen, los celulares están, en general, mejor protegidos que los ordenadores frente a ataques de virus. Cuando un terminal se infecta, señalan los expertos, casi siempre es porque el usuario, con su accionar, le abre la puerta al descargar un archivo o hacer clic en un enlace sospechoso. El fabricante de antivirus Kaspersky advierte que malware como SparkCat, por ejemplo, busca capturas de pantalla con contraseñas en la carpeta de imágenes. Para no darle la bienvenida a estos «inquilinos» indeseables, conviene tomar varias precauciones al descargar aplicaciones:

- Las aplicaciones de tiendas oficiales, como Apple App Store y Google Play, ofrecen mayor confianza. Aunque, seamos sinceros, incluso en tiendas oficiales se pueden encontrar aplicaciones fraudulentas. Vigo señala que cada vez es más difícil, porque Apple y Google aplican controles muy exigentes. Pero, ¿quién revisa los comentarios y reseñas? Esa información puede ser valiosa y, muchas veces, la ignoramos.

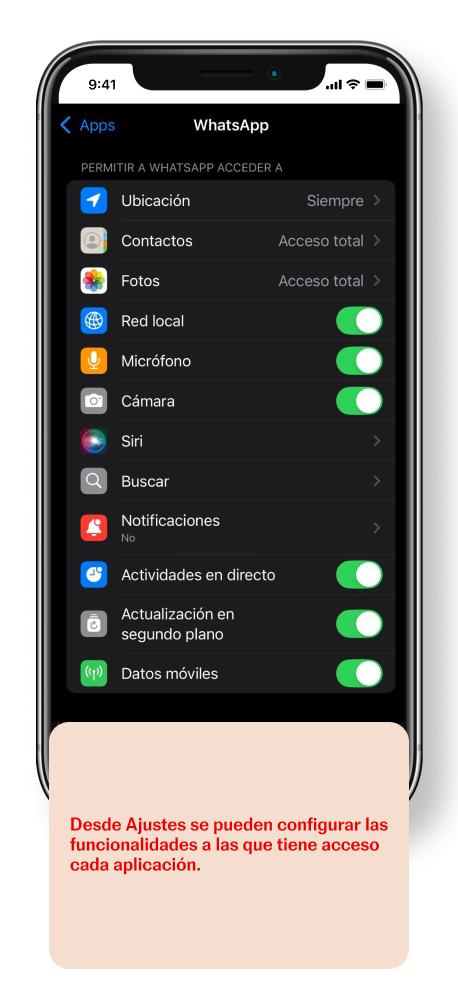

- Repara en los permisos que solicita. Una aplicación debe pedir únicamente los permisos que necesita para cumplir su función. «Desconfía si una aplicación para redactar la lista de la compra pide acceso a tus imágenes o a tu agenda de contactos», advierte Vigo. Sentido común, ¿no? Pero el apuro a veces nos juega una mala pasada.

- Cada aplicación funciona como un compartimento estanco al que el usuario da permisos para acceder a otros compartimentos (cámara, galería, descargas, agenda). Se puede configurar cada aplicación para que use la cámara o la agenda solamente mientras se usa la app, o que deba pedir permiso cada vez. Un pequeño ajuste que puede significar un gran cambio en la seguridad.

Cuidado con las redes wifi

Las redes Wi-Fi abiertas son otra trampa para la seguridad de nuestros celulares. Paredes lo explica sin rodeos: cualquiera puede acceder y monitorear lo que hacemos. “Pueden redirigirnos a una página suya que simule la que nosotros queremos navegar y proporcionar nuestros datos”, advierte. Un panorama poco alentador, ¿verdad?

Los celulares suelen guardar en su memoria estas redes si nos hemos conectado antes y acceden a ellas automáticamente. Por eso, después de usarlas, conviene «olvidar» la red en los ajustes del teléfono. Solo así evitaremos que se conecte sin nuestro consentimiento a un potencial agujero de seguridad.

El banco te ayuda a identificar las amenazas

Un usuario concienciado está mejor preparado para no caer en una estafa digital, especialmente cuando lo que está en juego es su dinero. Banco Santander ofrece a sus usuarios y a la ciudadanía en general recursos en forma de campañas de concienciación centradas en aspectos clave de la seguridad digital como la creación de contraseñas robustas, entre otras. También publican a través de su página web oficial artículos con recomendaciones prácticas para disfrutar con confianza de la vida en línea.

Si alguna comunicación por parte del banco genera dudas, Santander ofrece canales oficiales para resolverlas: los SMS sospechosos se pueden enviar al 638 444 542; los correos dudosos, a [email protected]. También se pueden realizar consultas sobre estos temas en la superlínea (915 123 123), en las propias oficinas, o desde el Centro de Ayuda de la aplicación o la banca online, disponible 24 horas.

Banco Santander dispone de un canal de WhatsApp directo para clientes. Una comunidad a la que se pueden unir para recibir ciberconsejos, novedades y alertas sobre este tipo de estafas y pautas para identificar mensajes sospechosos.

‘Seguridad día a día’ también en SER

Las ventajas de la biometría y otros consejos para blindar el móvil

Créditos

Coordinación editorial: Juan Antonio Carbajo y Francis Pachá

Redacción: Javier A. Fernández

Diseño: Juan Sanchez

Desarrollo: Rodolfo Mata

Coordinación de diseño: Adolfo Domenech

Agradecimientos: Samsung, Archetype España, Apple España